Por Baptiste Collard, Gerente de Cuentas Técnicas de Kong

En el dinámico mundo de las aplicaciones modernas y las arquitecturas nativas de la nube, garantizar una comunicación entre servicios que sea eficiente, escalable y segura es crucial. Aquí es donde entra en juego el service mesh, una solución versátil diseñada para abordar los retos de seguridad, conectividad y monitoreo en los microservicios.

En este artículo, encontrarás siete señales que podrían indicar que tu organización debería considerar implementar un service mesh.

Descubre cómo un Service Mesh puede transformar tu arquitectura de microservicios.

Aprende más sobre Kuma y Kong Mesh y cómo pueden ayudarte a mejorar la seguridad, la escalabilidad y la eficiencia de tus aplicaciones. Empieza aquí.

¿Es el Momento para Adoptar un Service Mesh?

Desde impulsar la modernización de aplicaciones hasta facilitar una migración a la nube sin interrupciones, un service mesh bien implementado puede transformar la arquitectura de microservicios de tu empresa. Aunque no es una solución universal, si alguna de las siguientes señales resuena contigo, podría ser el momento de explorar los beneficios que un service mesh puede ofrecer.

1. Modernización de Aplicaciones

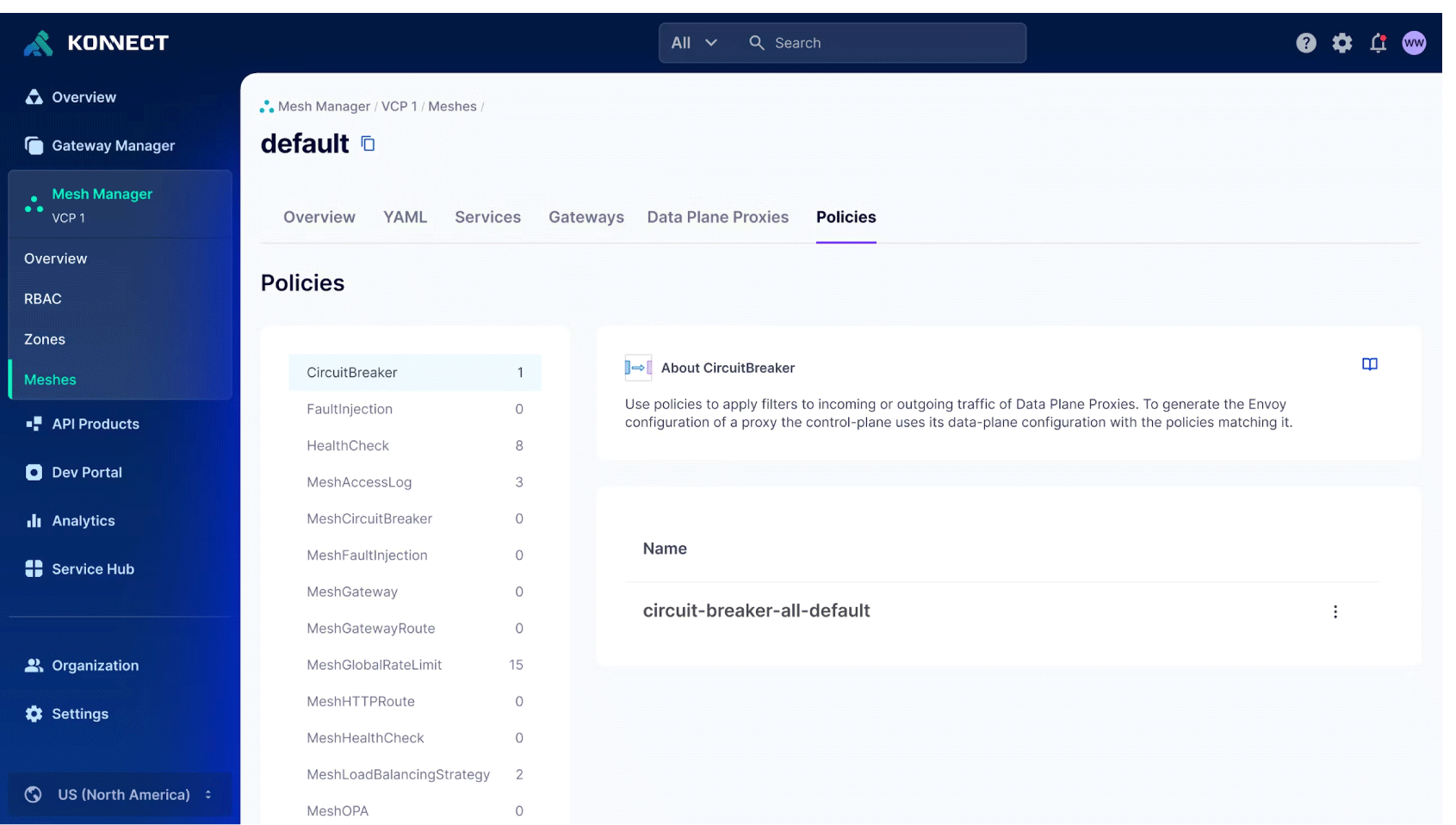

Uno de los principales motivos para adoptar un service mesh es simplificar la modernización de aplicaciones. Al tratar la red como un recurso compartido, este enfoque permite a los desarrolladores delegar preocupaciones como la gestión del tráfico (despliegues canarios), la resiliencia (reintentos, circuit-breakers) y la seguridad interna (políticas L4 y L7) a la plataforma.

Esto se traduce en ciclos de desarrollo más rápidos, reducción de costos y minimización de errores comunes. Además, con métricas y registros unificados, los desarrolladores obtienen una visión consolidada que facilita la recopilación de datos y el monitoreo del rendimiento.

2. Actualizaciones Críticas para el Negocio

Si tu empresa realiza actualizaciones críticas, un service mesh puede ser esencial. Funciones como el traffic mirroring, la inyección de fallos y los despliegues progresivos permiten llevar a cabo lanzamientos controlados, evaluaciones de resiliencia e ingeniería del caos en nuevas versiones. Esto ayuda a evitar tiempos de inactividad y garantiza el cumplimiento de los acuerdos de nivel de servicio (SLA).

3. Modernización de la Plataforma

Las empresas que están modernizando sus plataformas pueden beneficiarse de principios como infrastructure-as-code y security-as-code, que se implementan eficazmente mediante metodologías GitOps. Un service mesh permite adoptar un enfoque integral para la gestión del tráfico interno y externo, optimizando las operaciones, manteniendo configuraciones consistentes y mejorando la visibilidad de la infraestructura.

Este enfoque permite aplicar políticas de seguridad de manera uniforme en toda la infraestructura y las aplicaciones, y también facilita la exposición de productos API en un Portal de Desarrolladores, accesibles desde cualquier lugar.

4. Migración a la Nube

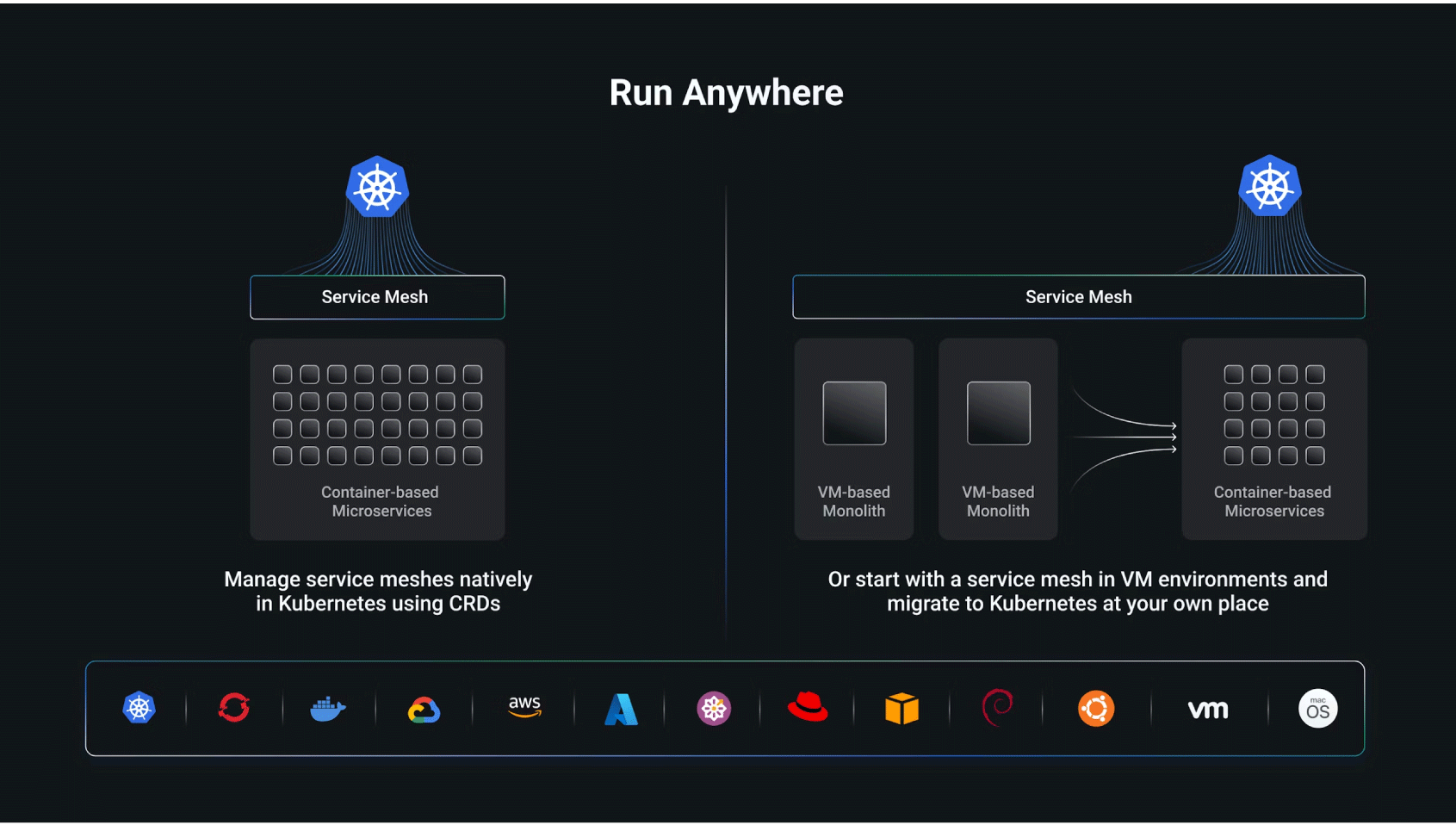

Si tu empresa está en proceso de migración a la nube, un service mesh puede facilitar esta transición. Al aplicar políticas de control de tráfico, es posible gestionar de manera eficiente el flujo de datos entre clústeres locales y en la nube, mejorando la capacidad de manejar picos de tráfico a través de la elasticidad de la nube, ya sea con Kubernetes o arquitecturas sin servidor (serverless).

Además, este enfoque simplifica la integración de aplicaciones heredadas que aún se ejecutan en máquinas virtuales, permitiendo una transición progresiva del tráfico a clústeres de Kubernetes.

5. Entornos Multi-Nube

Para las empresas que operan en entornos multi-nube, un service mesh facilita la federación de plataformas y la creación de un registro global de servicios. Esto permite un tráfico eficiente entre diferentes nubes y regiones, proporcionando una visibilidad global optimizada y aplicando políticas de seguridad consistentes en toda la infraestructura.

6. Multi-Tenencia

Si tu organización gestiona múltiples inquilinos, un service mesh puede ser fundamental para segregar las cargas de trabajo de diferentes clientes o unidades de negocio. Esto permite exponer servicios compartidos de manera segura y eficiente, aplicando políticas de red que facilitan la monetización basada en métricas y uso.

7. Programas de Confianza Cero (Zero-Trust)

Las empresas que implementan programas de Confianza Cero (ZT) encontrarán en un service mesh un recurso invaluable. Con un enfoque basado en políticas, es posible asegurar la comunicación entre servicios mediante identidades criptográficas únicas asignadas a cada carga de trabajo, utilizando el marco SPIFFE.

Un plano de control global ofrece una visión integral de las interacciones entre servicios, permitiendo auditar cambios en la plataforma y garantizar una implementación robusta y segura de Confianza Cero.

No te quedes atrás en la evolución tecnológica.

Da el siguiente paso y revoluciona tu infraestructura con Kong Mesh. Comienza hoy.

Kong Mesh vs Kuma

¿Tu empresa está lista para llevar su arquitectura de microservicios al siguiente nivel? Tanto Kong Mesh como OSS Kuma son soluciones que deberías considerar. En el último informe de GigaOm Radar for Service Mesh, Kong Mesh, la versión empresarial de Kuma, fue reconocido como líder en el sector.

Kuma: La Solución de Código Abierto Fácil de Operar

Kuma, desarrollado por Kong y donado a la CNCF, se destaca como el service mesh de código abierto más accesible. Diseñado pensando en la facilidad de uso, ya sea para principiantes o expertos, Kuma ofrece una experiencia fluida desde la instalación hasta la operación en múltiples plataformas.

Kong Mesh: Gestión Empresarial sin Complicaciones

Kong Mesh, basado en la tecnología de Kuma, está diseñado para soportar cargas de trabajo empresariales, ofreciendo un enfoque sin complicaciones para ejecutar en cualquier entorno, incluyendo bare metal, Kubernetes y VM. Con capacidades avanzadas de automatización y gestión, Kong Mesh supera a otras soluciones en términos de facilidad de uso y despliegue.

Kong Mesh también incorpora funcionalidades adicionales como Open Policy Agent integrado y compatibilidad con plataformas de gestión de secretos, garantizando el cumplimiento de FIPS 140-2 y la aplicación consistente de políticas de seguridad en todos los entornos.

Empieza Ya

¿Listo para experimentar la revolución del service mesh? Prueba Kuma hoy y descubre por qué es la opción preferida para empresas que buscan optimizar su infraestructura de microservicios.

Potencia tu transición a la nube con un Service Mesh robusto.

Conoce cómo Kong Mesh puede facilitar tu migración y mejorar la gestión de tus servicios en entornos multi-nube. Infórmate ahora.

Recent Comments